ELEVEN11BOT BOTNETİ: 86.000’DEN FAZLA CİHAZI KONTROL ALTINA ALAN SİBER TEHDİT

Eleven11Bot Botneti: 86.000’den Fazla Cihazı Kontrol Altına Alan Siber Tehdit ve Alınması Gereken Önlemler

Siber dünya, her geçen gün daha karmaşık ve yıkıcı botnetlerle karşı karşıya. Bunlardan biri olan Eleven11Bot, son dönemde 86.000’i aşkın IoT cihazını ele geçirerek siber güvenlik uzmanlarının radarına girdi. BleepingComputer’ın raporuna göre, bu botnet özellikle zayıf güvenlik önlemlerine sahip cihazları hedef alıyor ve DDoS (Dağıtılmış Hizmet Reddi) saldırıları düzenlemek için kullanılıyor. İşte bu tehdidin teknik detayları, yarattığı riskler ve siber direnç için atılması gereken kritik adımlar.

Eleven11Bot’un Anatomisi: Hangi Cihazları, Nasıl Ele Geçiriyor?

Botnet, öncelikle varsayılan kimlik bilgileri kullanan veya güncellenmemiş yazılımlara sahip cihazları tarıyor. Saldırganlar, bu cihazlara erişim sağladıktan sonra kötü amaçlı bir modül yüklüyor. Bu modül, cihazı bir “zombi”ye dönüştürerek botnet operatörlerine uzaktan komut verme yetkisi tanıyor.

Hedeflenen Cihaz Türleri:

-

Router’lar: TP-Link, D-Link gibi popüler markaların eski firmware’li modelleri.

-

IP Kameralar: Güvenlik amacıyla kurulan ancak güvenlik açıkları nedeniyle risk oluşturan cihazlar.

-

Endüstriyel IoT Sistemleri: Fabrika otomasyon ekipmanları ve enerji şebekelerine bağlı cihazlar.

Enfeksiyon Yöntemleri:

-

Brute-Force Saldırıları: “admin/admin” gibi zayıf kimlik bilgileri denenerek cihazlara sızılıyor.

-

Exploit Kullanımı: CVE-2023-XXXX gibi henüz yama yüklenmemiş açıklardan yararlanılıyor.

-

SSH ve HTTP Üzerinden Sömürü: Güvenliği yapılandırılmamış portlar, saldırganlara kapı aralıyor.

Botnetin en dikkat çeken özelliği, dinamik komut yapısı. Saldırganlar, yeni DDoS tekniklerini (örneğin, TCP SYN flood veya HTTP/2 Rapid Reset) anında ağa entegre edebiliyor. Bu esneklik, geleneksel imza tabanlı güvenlik çözümlerini bypass etmelerine olanak tanıyor.

Eleven11Bot’un Mirai’den Farkı: Neden Daha Tehlikeli?

2016’da Dyn DNS’e saldıran Mirai botneti, IoT güvenliğinin ne kadar kırılgan olabileceğini göstermişti. Eleven11Bot ise Mirai’nin mirasını alırken, bazı kritik farklarla daha sofistike bir tehdit haline geliyor:

-

Çoklu Saldırı Vektörleri: Mirai genellikle UDP flood’a odaklanırken, Eleven11Bot HTTP/HTTPS tabanlı saldırılar, DNS amplifikasyon ve hatta API isteklerini boğma gibi teknikleri aynı anda kullanabiliyor.

-

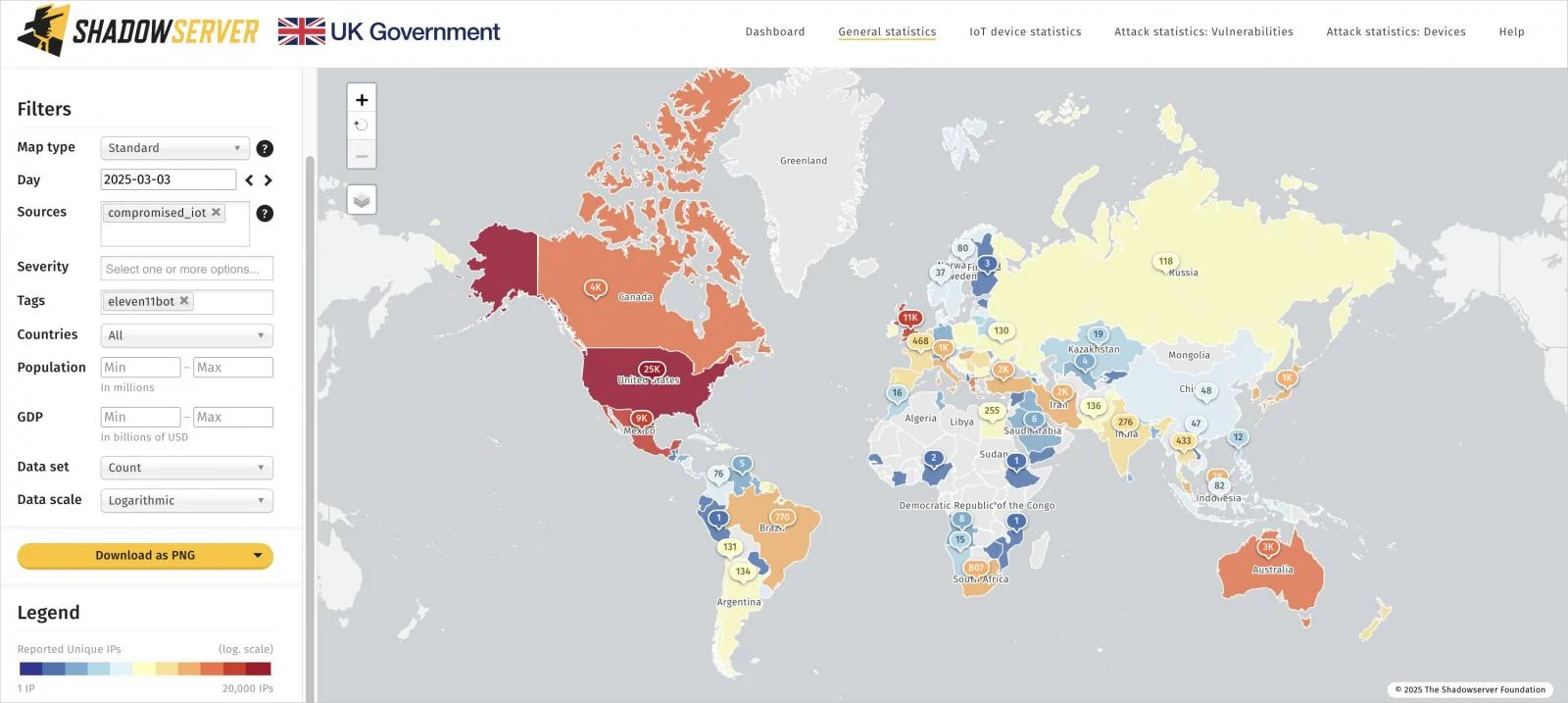

Coğrafi Odaklanma: Shadowserver Foundation, Eleven11bot botneti tarafından enfekte edilmiş 86.400 cihaz tespit edildiğini bildirdi. Enfekte cihazların çoğunluğu Amerika Birleşik Devletleri, Birleşik Krallık, Meksika, Kanada ve Avustralya'da bulunuyor.

-

Gizlilik Mekanizmaları: C2 (Komuta ve Kontrol) sunucuları ile iletişim, şifrelenmiş kanallar üzerinden gerçekleşiyor. Bu, trafik analizini zorlaştırıyor.

DDoS Saldırılarının Perde Arkası: Sadece Hizmet Kesintisi Değil

Eleven11Bot’un ana hedefi, DDoS saldırıları olsa da bu saldırıların arkasındaki motivasyonlar çeşitlilik gösteriyor:

-

Fidye Talepleri: Şirketlere “koruma parası” karşılığında saldırıyı durdurma tehdidi.

-

Rekabet Sabotajı: Rakip firmaların çevrimiçi hizmetlerini çökertmek.

-

Dikkat Dağıtma: Veri hırsızlığı veya kimlik avı kampanyaları sırasında güvenlik ekiplerini meşgul etmek.

Ekonomik Etki:

-

2024 yılında dünya çapındaki siber saldırıların toplam zararı 9,5 trilyon dolar olduğu tahmin ediliyor.

Bu rakam, siber saldırıların küresel ekonomi üzerindeki etkisinin giderek arttığını gösteriyor.

2025 için ise bu maliyetin %10,5 oranında artarak 10,5 trilyon dolar olacağı tahmin ediliyor.

-

Kritik altyapıları hedef alan saldırılar (örneğin, enerji şebekeleri), toplumsal kaosa neden olabilir.

IoT Güvenliğindeki Zafiyetler: Neden Hâlâ Savunmasızız?

Eleven11Bot’un bu kadar hızlı yayılmasının temelinde, IoT ekosistemindeki yapısal sorunlar yatıyor:

-

Üreticilerin Güvenlik Eksikliği:

-

Cihazlarda güvenli boot veya otomatik güncelleme mekanizmalarının olmaması.

-

Varsayılan parolaların kolay tahmin edilebilir olması (örneğin, “1234” veya “password”).

-

-

Kullanıcıların Bilinçsizliği:

-

Cihaz kurulumunda şifre değiştirmeme (%70’ten fazla kullanıcı).

-

Firmware güncellemelerini “önemsiz” olarak görmek.

-

-

Regülasyon Eksikliği:

-

IoT cihazları için küresel güvenlik standartlarının olmaması.

-

CE işareti gibi fiziksel güvenlik sertifikalarının, siber güvenlik için uyarlanmaması.

-

Eleven11Bot’a Karşı Etkin Mücadele: Bireysel ve Kurumsal Stratejiler

Bireysel Kullanıcılar İçin:

-

Cihaz Kimlik Bilgilerini Güçlendirin: En az 12 karakterli, harf-rakam-özel karakter kombinasyonları kullanın.

-

Ağınızı Segmentlere Ayırın: IoT cihazlarınızı ana ağınızdan izole edin. Çoğu modern router, “Guest Network” özelliği sunuyor.

-

Güncellemeleri Otomatikleştirin: Cihaz üreticinizin otomatik update seçeneğini aktif hale getirin.

Kurumlar İçin:

-

DDoS Mitigation Hizmetleri: Cloudflare Magic Transit veya AWS Shield Advanced gibi çözümlerle saldırı trafiğini filtreleyin.

-

Ağ İzleme ve Analiz: SIEM (Security Information and Event Management) araçlarıyla anormal trafik artışlarını anında tespit edin.

-

Yedekli Altyapı: Kritik sistemlerinizi coğrafi olarak dağıtılmış sunucularla destekleyin.

Devletler ve Regülasyon: Zorunlu Standartlar Şart

-

AB’nin Cyber Resilience Act (2023): IoT cihazları için zorunlu siber güvenlik sertifikası getiriyor.

-

ABD’de FCC’nin Yeni Kuralları: Varsayılan şifrelerin yasaklanması ve cihazların en az 5 yıl boyunca güncelleme alması zorunluluğu.

-

Türkiye’deki Adımlar: BTK’nın “Akıllı Cihaz Güvenliği Yönergesi” taslağı, benzer standartları hedefliyor.

Ancak, regülasyonların yavaş ilerlemesi nedeniyle üreticilerin inisiyatif alması kritik.

Gerçek Bir Senaryo: Eleven11Bot Hastane Ağını Çökertirse…

Bir hastanenin HVAC sistemine bağlı IoT cihazları, Eleven11Bot tarafından ele geçiriliyor. Saldırganlar, hasta kayıt sistemine yönelik bir HTTP GET Flood başlatıyor. Sonuçlar:

-

İlk 10 Dakika: Sistem yavaşlamaya başlıyor; hasta verilerine erişim zorlaşıyor.

-

30. Dakika: Sunucular tamamen çöküyor; acil servis kayıtları duruyor.

-

Çözüm: Hastane, Cloudflare’in DDoS korumasını devreye alıyor ve trafik 20 dakikada normale dönüyor.

Bu senaryo, IoT cihazlarının sadece konfor değil, hayati riskler de taşıdığını gösteriyor.

Siber Direnç İçin Son Söz: “Akıllı” Cihaz, “Bilinçli” Kullanıcı Demektir

Eleven11Bot, IoT güvenliğinin ne kadar kırılgan olduğunu bir kez daha hatırlattı. Bu tehditlerle başa çıkmak için:

-

Cihazınızı ilk kullanımdan itibaren güvenli hale getirin.

-

Üreticileri, güvenlik odaklı tasarım konusunda sorgulayın.

-

Devletlerin sertifikasyon süreçlerini destekleyin.

Unutmayın: Siber güvenlik, bir kerelik bir adım değil, sürekli bir süreçtir. Bugün atacağınız bir önlem, yarın bir botnetin hedefi olmanızı engelleyebilir.

Kaynaklar

-

BleepingComputer, Eleven11Bot Technical Analysis (Eylül 2023).

-

BleepingComputer, New Eleven11bot botnet infects 86,000 devices for DDoS attacks (2025)

-

ENISA, Good Practices for IoT Security (2023).

-

MITRE ATT&CK, Botnet Tactics (TA0011).